ما هي عملية احتيال التشفير في Honeypots؟ كيف يتم تحسين أمان الشبكة؟

مصائد الجذب هي نوع من آليات الأمان المصممة لخداع المهاجمين عن طريق إنشاء فخ افتراضي. يتضمن ذلك إنشاء نظام كمبيوتر ضعيف عن عمد يمكن للمهاجمين استغلاله. من المهم أن يكون لديك فهم جيد لمصائد الجذب لتحسين السياسات الأمنية. يمكن استخدام مصائد الجذب على موارد متنوعة بما في ذلك البرامج وخوادم الملفات وأجهزة التوجيه والمزيد.

Honeypot هي شكل من أشكال تكنولوجيا الخداع التي تساعد على تحديد الأنماط السلوكية للمهاجمين. غالبًا ما تستخدم فرق الأمن مصائد الجذب للتحقيق في انتهاكات الأمن السيبراني وجمع المعلومات الاستخبارية عن عمليات الجرائم السيبرانية. باستخدام مصائد الجذب، يمكن تقليل مخاطر النتائج الإيجابية الكاذبة عند مقارنتها بتدابير الأمن السيبراني الأخرى.

Honeypot هي عقود ذكية يبدو أنها تحتوي على عيب في التصميم يمكّن أي مستخدم من استنزاف الأثير الخاص بالعقد (العملة الأصلية للإيثريوم) عن طريق إرسال كمية محددة من الأثير إلى العقد مقدمًا. ولكن، عندما يحاول المستخدم الاستفادة من هذا الخطأ الواضح، يظهر باب مسحور ثانٍ غير معروف، مما يمنع عملية استنزاف الأثير من النجاح. الآن أخبرني ماذا يفعل مصيدة العسل.

والقصد من ذلك هو أن يتجاهل المستخدم أي مؤشرات تشير إلى أن العقد يحتوي على ثغرة ثانية لصالح التركيز فقط على المشكلة الواضحة. على غرار أشكال الاحتيال الأخرى، تنجح هجمات مصيدة الجذب لأن الأشخاص عادة ما يكونون عرضة للخداع. ونتيجة لهذا فإن جشع الناس وافتراضاتهم كثيراً ما تمنعهم من تقدير المخاطر بدقة.

نوع نشر مصيدة الجذب

هناك ثلاثة أنواع مختلفة من أساليب نشر مصائد الجذب المتاحة: مصائد الجذب النقية، ومصائد الجذب المنخفضة التفاعل، ومصائد الجذب عالية التفاعل. تخدم كل طريقة من هذه الأساليب غرضًا محددًا في اكتشاف الهجمات السيبرانية ومنعها.

مصيدة نقية: تم تصميمها لتكرار نظام الإنتاج بأكمله وهي أساسية جدًا بطبيعتها. عند حدوث هجوم، سيتم إعادة توجيهه إلى مصيدة الجذب. مصائد الجذب هذه ليست معقدة للغاية وتستخدم بشكل أساسي لأغراض البحث.

مصيدة التفاعل المنخفض: تقليد الخدمات والأنظمة التي تجذب انتباه مجرمي الإنترنت. تقوم مصيدة الجذب بجمع البيانات من المهاجمين الأعمى مثل الديدان والبرامج الضارة وشبكات الروبوت. تعتبر مصائد الجذب هذه أكثر فعالية من مصائد الجذب النقية وأقل تعقيدًا.

مصيدة التفاعل العالي: هي إعدادات معقدة تبدو وكأنها بنية تحتية حقيقية للإنتاج. لا تقيد مصائد الجذب هذه مستوى نشاط المهاجمين، مما يوفر حلاً أكثر شمولاً للأمن السيبراني. ومع ذلك، فهي تتطلب صيانة وخبرة أعلى، بما في ذلك الأجهزة الافتراضية. الغرض من مصائد الجذب عالية التفاعل هو منع المهاجمين من الوصول إلى النظام الحقيقي.

من المهم اختيار طريقة نشر مصيدة الجذب المناسبة بناءً على احتياجات الأمن السيبراني للمؤسسة. تعد مصائد الجذب النقية مفيدة لأغراض البحث، في حين تكون مصائد الجذب منخفضة التفاعل أكثر فعالية في اكتشاف الهجمات ومنعها. توفر مصائد الجذب عالية التفاعل الأمن السيبراني الأكثر شمولاً، ولكنها تتطلب المزيد من الصيانة والخبرة. بشكل عام، تعتبر مصائد الجذب أداة قيمة لاكتشاف الهجمات السيبرانية ومنعها.

مصائد الجذب المستخدمة ل؟

يعد تنفيذ مصائد الجذب استراتيجية مفيدة لالتقاط محاولات الوصول غير المصرح بها وتحديد المهاجمين السيبرانيين المحتملين. تحاكي مصائد الجذب الأجزاء المشروعة من الشبكة وتجذب المتسللين الذين يعتقدون أنهم يصلون إلى أنظمة حقيقية. يتيح ذلك لفرق الأمن جمع المعلومات حول المهاجمين ودراسة سلوكهم.

إحدى الطرق لتعزيز مصيدة الجذب هي استخدام مصائد البريد العشوائي. تم تصميم مصائد البريد العشوائي لجذب حركة مرور الويب إلى عناوين البريد الإلكتروني ويمكن استخدامها مع مصائد مخترقي الشبكات. يعد Project Honey Pot مثالاً على الخدمة التي تقوم بتضمين مصائد البريد العشوائي في برنامج موقع الويب لجمع معلومات عن مرسلي البريد العشوائي، بما في ذلك عناوين IP وعناوين البريد الإلكتروني وعناوين المواقع الأخرى.

لا تعتبر مصائد البريد العشوائي إجراءً أمنيًا ويمكن لأي شخص استخدامها لاستكشاف الشبكة، بما في ذلك المتسللين. ومع ذلك، فإن المعلومات التي تم جمعها من مصائد البريد العشوائي يمكن أن تكون مفيدة في تحديد ومنع البريد العشوائي والتهديدات السيبرانية الأخرى.

فخ البريد العشوائي

مصائد البريد العشوائي هي أدوات يستخدمها مقدمو خدمات الإنترنت للمساعدة في إدارة الاحتيال وحظر مرسلي البريد العشوائي، مما يجعل صناديق البريد الوارد للمستخدمين أكثر أمانًا. تقوم هذه الفخاخ بإنشاء عناوين بريد إلكتروني مزيفة يتم استخدامها بعد ذلك كطعم لمرسلي البريد العشوائي. غالبًا ما تنتهي رسائل البريد الإلكتروني المشروعة المرسلة إلى هذه العناوين في مجلد البريد العشوائي.

هناك عدة أنواع مختلفة من مصائد البريد العشوائي. أحد هذه الأنواع هو مصيدة الأخطاء المطبعية في اسم المستخدم، والتي تكتشف الأخطاء في عناوين البريد الإلكتروني التي يمكن أن يرتكبها البشر أو الأجهزة. تعد عناوين البريد الإلكتروني التي بها أخطاء إملائية سببًا شائعًا لهذا النوع من الفخاخ.

هناك نوع آخر من مصائد البريد العشوائي يتضمن استخدام حسابات بريد إلكتروني منتهية الصلاحية. قد يستخدم بعض مقدمي الخدمة حسابات بريد إلكتروني مهجورة لا تزال مرتبطة باسم المجال، والتي يمكن بعد ذلك استخدامها كمصائد للبريد العشوائي.

أخيرًا، قد يقوم بعض مرسلي البريد العشوائي بشراء قوائم بريد إلكتروني تحتوي على العديد من عناوين البريد الإلكتروني غير الصالحة، مما قد يؤدي إلى فخ البريد العشوائي. وبما أن المرسل ليس لديه إذن بإرسال رسائل البريد الإلكتروني إلى هذه العناوين، فقد ينتهي الأمر بإدراجها في القائمة السوداء ويتم التعامل معها كمرسلي رسائل غير مرغوب فيها.

تعد مصائد البريد العشوائي أداة مهمة لمزودي خدمات الإنترنت للمساعدة في إدارة البريد العشوائي والحفاظ على أمان المستخدمين. من خلال اكتشاف مرسلي البريد العشوائي وحظرهم، يمكنهم المساعدة في ضمان وصول رسائل البريد الإلكتروني الشرعية فقط إلى صناديق البريد الوارد للمستخدم.

فوائد مصائد العسل

إن مجرد نشر مصيدة الجذب في شبكتك لا يكفي لضمان الأمان الشامل. هناك العديد من عناصر التحكم الأمنية الأخرى المتاحة، بما في ذلك أنظمة كشف التسلل، وجدران الحماية، وأنظمة منع التسلل، والمزيد، التي يجب أن تفكر في تنفيذها. فوائد مصائد الجذب موصوفة أدناه:

- تشتيت انتباه مجرمي الإنترنت: يمكن لمصيدة الجذب أن تصرف انتباه مجرمي الإنترنت وتمنعهم من استهداف الأنظمة الشرعية. كلما زاد الوقت الذي يقضونه في مصيدة الجذب، قلت الموارد المتاحة لهم لاستهداف أجزاء أخرى من شبكتك.

- يوفر الرؤية: تسمح مصائد الجذب بالكشف السريع عن الهجمات. في اللحظة التي يرسل فيها المهاجم ضغطة على المفتاح، يتم تشغيل التنبيهات الفورية وتحصل على فرصة للرد بسرعة.

- مراقبة سلوك المهاجم: يمكن استخدام مصائد الجذب لمراقبة سلوك المهاجم وتحديد نقاط الضعف. يمكنك استخدام التوقيعات المنشورة لتحديد نوع الهجوم الذي يتم تنفيذه.

- اختبارات قدرات الاستجابة للحوادث: يمكن استخدام مصائد الجذب لاختبار قدرات الاستجابة للحوادث في مؤسستك. من خلال إعداد فريقك لاتخاذ الإجراءات المضادة المناسبة، يمكنك حظر المهاجمين بشكل فعال ومنعهم من الوصول إلى شبكتك.

- تحسين الأمان بشكل عام: يمكن أن تساعد مواضع الجذب في تحسين الأمان العام لشركتك من خلال تسليط الضوء على المهاجمين ومساعدتك في تطوير إستراتيجيات وقائية فعالة.

- فعالة من حيث التكلفة: تعتبر مصائد الجذب وسيلة فعالة من حيث التكلفة لتعزيز أمان الشبكة. وهي تتفاعل فقط عند حدوث نشاط ضار ولا تتطلب موارد عالية الأداء للتحكم في حركة مرور الشبكة أثناء الهجوم.

- التقاط جميع أنواع الأنشطة الضارة: يمكن لـ Honeypots التقاط جميع أنواع الأنشطة الضارة، بما في ذلك الأنشطة المشفرة.

- يجمع بيانات قيمة: تقوم مواضع الجذب بجمع البيانات من الهجمات، بما في ذلك النشاط غير المصرح به وغيرها من المعلومات المفيدة التي يمكن استخدامها لتحسين وضعك الأمني.

على الرغم من أن مصائد الجذب هي أداة مفيدة في تعزيز أمان الشبكة، إلا أنه يجب استخدامها جنبًا إلى جنب مع الضوابط الأمنية الأخرى لضمان الحماية الشاملة ضد التهديدات السيبرانية.

هوني نت

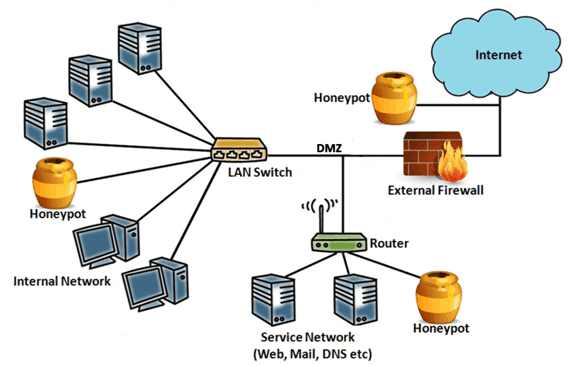

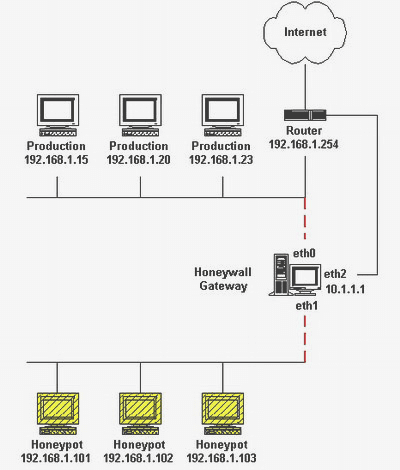

تشتمل شبكة العسل هذه على مصيدتين أو أكثر لشبكة واحدة. عندما يكون لديك شبكة مترابطة، يتم استخدام مصيدة الجذب هذه. فهو يسمح للمؤسسة بتتبع تفاعل المهاجم مع المورد.

كما يساعدك أيضًا على مراقبة تحركات المتسللين في الشبكة بحيث يمكنك التفاعل مع نقاط متعددة في وقت واحد. الهدف الرئيسي هو القبض على المتسلل واختراق الشبكة بنجاح، لذلك إذا كان لديك المزيد من وجهات الشبكة، فقد يكون ذلك أكثر إقناعًا للمهاجم.

تقنية الخداع هي التطبيق الأكثر تعقيدًا لمصائد مخترقي الشبكات بالإضافة إلى شبكة العسل. غالبًا ما يتم دمجه مع تقنيات أخرى مثل جدران الحماية من الجيل التالي وبوابات الويب الآمنة وIDSes. تتضمن هذه التقنية ميزات تلقائية حيث يمكن لمصيدة الجذب الاستجابة في الوقت الفعلي للمهاجمين المحتملين.

تسمى الشبكة المكونة من اثنين أو أكثر من مصائد الجذب بشبكة العسل. إن وجود شبكة مصائد متصلة له مزايا معينة. يمكن للشركات مراقبة كيفية تفاعل الدخيل مع مورد واحد أو نقطة شبكة واحدة، وكيفية تحركه عبر نقاط على الشبكة، وتفاعله مع العديد من النقاط في وقت واحد.

ومن أجل زيادة واقعية الإعداد، يهدف إلى إقناع المتسللين بأنهم نجحوا في اختراق الشبكة. تشير تقنية الخداع إلى مصائد الجذب وشبكات العسل ذات التطبيقات الأكثر تطورًا، مثل جدران الحماية من الجيل التالي، وأنظمة كشف التسلل (IDSes)، وبوابات الويب الآمنة. النظام أو جزء من البرنامج المعروف باسم نظام كشف التسلل يراقب الأنشطة الضارة أو انتهاكات سياسة الشبكة. يمكن أن تتفاعل مصيدة الجذب مع المهاجمين المحتملين في الوقت الفعلي بفضل إمكانات تكنولوجيا الخداع الآلي.

يمكن أن يساعد برنامج Honeypot الشركات على البقاء على اطلاع ببيئة المخاطر المتغيرة باستمرار مع ظهور تهديدات إلكترونية جديدة. على الرغم من أنه من الصعب التنبؤ بكل هجوم وإيقافه، إلا أن مصائد الجذب توفر معلومات أساسية للتأكد من أن المنظمة جاهزة ويمكن القول إنها أفضل طريقة للقبض على المهاجم متلبسًا. إنها أيضًا مورد مفيد للخبراء في مجال الأمن السيبراني.

وفي الختام

يمكن أن يساعد تنفيذ مصيدة الجذب المنظمات في التخفيف من المخاطر التي يفرضها مشهد التهديدات المتطور باستمرار. في حين أن التنبؤ بالهجمات يكاد يكون مستحيلاً، إلا أن مصائد الجذب يمكن أن تساعد في منع الهجمات المختلفة.

تعد مصائد الجذب مصادر لا تقدر بثمن للمعلومات التي تضمن أن تكون المؤسسات مجهزة تجهيزًا جيدًا للرد في حالة حدوث تصرفات للمهاجم. يمكن لمحترفي الأمن السيبراني الاعتماد على مصائد الجذب للحصول على المعلومات المهمة المتعلقة بالقرصنة.

تعد مصائد الجذب أداة أساسية للمؤسسات التي تعطي الأولوية لأمنها السيبراني، حيث يمكنها تقديم تحذيرات مبكرة بشأن الهجمات المحتملة، وتسمح بجمع المعلومات الاستخبارية الحيوية التي يمكن استخدامها لمنع الهجمات المستقبلية.

تنصل: يتم توفير المعلومات الواردة في هذا الموقع كتعليق عام على السوق ولا تشكل نصيحة استثمارية. نحن نشجعك على إجراء البحث الخاص بك قبل الاستثمار.

انضم إلينا لتتبع الأخبار: https://linktr.ee/coincu

آني

أخبار Coincu