¿Qué es la estafa criptográfica Honeypots? ¿Cómo mejora la seguridad de la red?

Los Honeypots son un tipo de mecanismo de seguridad diseñado para engañar a los atacantes creando una trampa virtual. Esto implica crear intencionalmente un sistema informático vulnerable que los atacantes puedan explotar. Es importante tener un buen conocimiento de los honeypots para mejorar las políticas de seguridad. Los Honeypots se pueden utilizar en diversos recursos, incluido software, servidores de archivos, enrutadores y más.

Los Honeypot son una forma de tecnología de engaño que ayuda a identificar los patrones de comportamiento de los atacantes. Los equipos de seguridad suelen utilizar el honeypot para investigar violaciones de ciberseguridad y recopilar información sobre operaciones cibercriminales. Al utilizar honeypots, el riesgo de falsos positivos se puede reducir en comparación con otras medidas de ciberseguridad.

Los Honeypot son contratos inteligentes que parecen contener un defecto de diseño que permite a cualquier usuario drenar el Ether del contrato (la moneda nativa de Ethereum) enviando una cantidad específica de Ether al contrato por adelantado. Pero, cuando el usuario intenta aprovechar este aparente error, aparece una segunda trampilla no identificada que impide que el drenaje de éter se realice correctamente. Ahora dime qué hace un honeypot.

La intención es que el usuario pase por alto cualquier indicio de que el contrato contenga una segunda vulnerabilidad y se concentre únicamente en el problema obvio. Al igual que otras formas de fraude, los ataques de trampa funcionan porque las personas suelen ser susceptibles al engaño. Como resultado, la codicia y las presunciones de las personas frecuentemente les impiden estimar el riesgo con precisión.

Tipo de implementación de Honeypot

Hay tres tipos diferentes de métodos de implementación de honeypots disponibles: honeypot puro, honeypots de baja interacción y honeypots de alta interacción. Cada uno de estos métodos tiene un propósito específico al detectar y prevenir ataques cibernéticos.

Puro honeypot: están diseñados para replicar un sistema de producción completo y son de naturaleza muy básica. Cuando se produce un ataque, será redirigido al honeypot. Estos honeypots no son muy sofisticados y se utilizan principalmente con fines de investigación.

Honeypot de baja interacción: imitar servicios y sistemas que atraen la atención de los ciberdelincuentes. El honeypot recopila datos de atacantes ciegos, como gusanos, malware y botnets. Estos honeypots son más efectivos que los honeypots puros y son menos complejos.

Honeypot de alta interacción: Son configuraciones complejas que parecen una infraestructura de producción real. Estos honeypots no restringen el nivel de actividad de los atacantes, lo que proporciona una solución de ciberseguridad más amplia. Sin embargo, requieren mayor mantenimiento y experiencia, incluidas las máquinas virtuales. El propósito de los honeypots de alta interacción es evitar que los atacantes accedan al sistema real.

Es importante elegir el método de implementación de honeypot adecuado en función de las necesidades de ciberseguridad de la organización. Los honeypots puros son útiles para fines de investigación, mientras que los honeypots de baja interacción son más eficaces para detectar y prevenir ataques. Los honeypots de alta interacción proporcionan la ciberseguridad más amplia, pero requieren más mantenimiento y experiencia. En general, los honeypots son una herramienta valiosa para detectar y prevenir ciberataques.

¿Para qué se utilizan los Honeypots?

La implementación de honeypots es una estrategia útil para capturar intentos de acceso no autorizados e identificar posibles ciberatacantes. Los Honeypots simulan partes legítimas de una red y atraen a intrusos que creen que están accediendo a sistemas reales. Esto permite a los equipos de seguridad recopilar información sobre los atacantes y estudiar su comportamiento.

Una forma de mejorar el honeypot es mediante el uso de trampas de spam. Las trampas de spam están diseñadas para atraer tráfico web a direcciones de correo electrónico y pueden usarse junto con honeypots. Project Honey Pot es un ejemplo de un servicio que incorpora trampas de spam en el software de un sitio web para recopilar información sobre los spammers, incluidas direcciones IP, direcciones de correo electrónico y otras direcciones de sitios.

Las trampas de spam no son una medida de seguridad y cualquier persona puede utilizarlas para el reconocimiento de la red, incluidos los piratas informáticos. Sin embargo, la información recopilada de las trampas de spam puede resultar útil para identificar y prevenir el spam y otras amenazas cibernéticas.

Trampa de spam

Las trampas de spam son herramientas utilizadas por los proveedores de servicios de Internet para ayudar a gestionar el fraude y bloquear a los spammers, haciendo así más seguras las bandejas de entrada de los usuarios. Estas trampas crean direcciones de correo electrónico falsas que luego se utilizan como cebo para los spammers. Los correos electrónicos legítimos enviados a estas direcciones a menudo terminarán en la carpeta de spam.

Existen varios tipos diferentes de trampas de spam. Un tipo es la trampa de errores tipográficos en el nombre de usuario, que detecta errores en las direcciones de correo electrónico que pueden ser cometidos por humanos o máquinas. Las direcciones de correo electrónico mal escritas son un desencadenante común de este tipo de trampa.

Otro tipo de trampa de spam implica el uso de cuentas de correo electrónico caducadas. Algunos proveedores pueden utilizar cuentas de correo electrónico abandonadas que todavía están asociadas con un nombre de dominio, que luego pueden usarse como trampas de spam.

Por último, algunos spammers pueden comprar listas de correo electrónico que contienen muchas direcciones de correo electrónico no válidas, lo que puede desencadenar una trampa de spam. Dado que el remitente no tiene autorización para enviar correos electrónicos a estas direcciones, pueden terminar en una lista negra y ser tratados como spammers.

Las trampas de spam son una herramienta importante para que los ISP ayuden a gestionar el spam y mantener a los usuarios seguros. Al detectar y bloquear a los spammers, pueden ayudar a garantizar que sólo los correos electrónicos legítimos terminen en las bandejas de entrada de los usuarios.

Beneficios de los Honeypots

Simplemente implementar un honeypot en su red no es suficiente para garantizar una seguridad integral. Hay varios otros controles de seguridad disponibles, incluidos sistemas de detección de intrusiones, firewalls, sistemas de prevención de intrusiones y más, que debería considerar implementar. Los beneficios de los honeypots se describen a continuación:

- Distrae a los ciberdelincuentes: un honeypot puede distraer a los ciberdelincuentes y evitar que apunten a sistemas legítimos. Cuanto más tiempo pasan en el honeypot, menos recursos tendrán para apuntar a otras partes de su red.

- Proporciona visibilidad: Los Honeypots permiten una rápida detección de ataques. En el momento en que un atacante presiona una tecla, se activan alertas instantáneas y usted tiene la oportunidad de responder rápidamente.

- Supervisa el comportamiento de los atacantes: los Honeypots se pueden utilizar para monitorear el comportamiento de los atacantes e identificar vulnerabilidades. Puede utilizar firmas publicadas para identificar el tipo de ataque que se está llevando a cabo.

- Prueba las capacidades de respuesta a incidentes: los Honeypots se pueden utilizar para probar las capacidades de respuesta a incidentes de su organización. Al preparar a su equipo para tomar las contramedidas adecuadas, puede bloquear eficazmente a los atacantes y evitar que accedan a su red.

- Mejora la seguridad general: los Honeypots pueden ayudar a mejorar la seguridad general de su empresa al arrojar luz sobre los atacantes y ayudarlo a desarrollar estrategias de prevención efectivas.

- Rentable: Los Honeypots son un método rentable para mejorar la seguridad de la red. Solo interactúan cuando ocurre actividad maliciosa y no requieren recursos de alto rendimiento para controlar el tráfico de la red durante un ataque.

- Captura todo tipo de actividad maliciosa: los Honeypots pueden capturar todo tipo de actividad maliciosa, incluidas aquellas que están cifradas.

- Recopila datos valiosos: los Honeypots recopilan datos de ataques, incluida la actividad no autorizada y otra información útil que puede usarse para mejorar su postura de seguridad.

Si bien los honeypots son una herramienta útil para mejorar la seguridad de la red, deben usarse junto con otros controles de seguridad para garantizar una protección integral contra las amenazas cibernéticas.

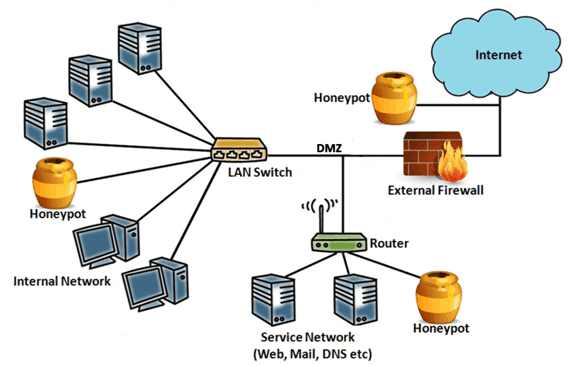

red de miel

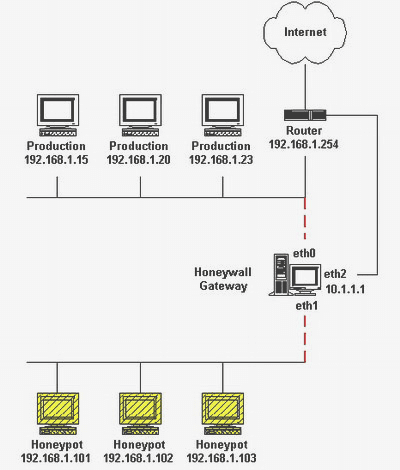

Esta red trampa incluye dos o más trampas para una red. Cuando tengas una red interconectada, ese momento se utilizará el honeypot. Permite a la organización rastrear la interacción del atacante con el recurso.

También le ayuda a monitorear los movimientos de intrusos en la red para que pueda interactuar con múltiples puntos al mismo tiempo. El objetivo principal es atrapar al pirata informático y violar la red con éxito, por lo que si tiene más destinos de red, puede resultar más convincente para el atacante.

La tecnología de engaño es la implementación más compleja tanto para los honeypots como para las honeynets. A menudo se incluye con otras tecnologías, como firewalls de próxima generación, puertas de enlace web seguras e IDS. Esta tecnología incluye funciones automatizadas donde el honeypot puede responder en tiempo real a posibles atacantes.

Una red formada por dos o más honeypots se denomina honeynet. Tener una red honeypot conectada tiene ciertas ventajas. Las empresas pueden monitorear cómo un intruso interactúa con un único recurso o punto de red, se mueve a través de puntos de la red e interactúa con muchos puntos simultáneamente.

Para aumentar el realismo de la instalación, se pretende convencer a los piratas informáticos de que han penetrado con éxito en la red. La tecnología de engaño se refiere a honeypots y honeynets con implementaciones más sofisticadas, como firewalls de próxima generación, sistemas de detección de intrusiones (IDS) y puertas de enlace web seguras. Un sistema o software conocido como sistema de detección de intrusiones está atento a actividades maliciosas o violaciones de políticas de red. Un honeypot puede reaccionar ante posibles atacantes en tiempo real gracias a las capacidades de la tecnología de engaño automatizado.

Honeypot puede ayudar a las empresas a mantenerse al tanto del entorno de riesgos en constante cambio a medida que aparecen nuevas amenazas cibernéticas. Aunque es difícil predecir y detener cada ataque, los honeypots brindan información esencial para garantizar que una organización esté lista y son posiblemente la mejor manera de atrapar a un atacante en el acto. También son un recurso útil para los expertos en ciberseguridad.

Conclusión

La implementación de un honeypot puede ayudar a las organizaciones a mitigar los riesgos que plantea un panorama de amenazas en constante evolución. Si bien predecir ataques es casi imposible, los honeypots pueden ayudar a prevenir varios ataques.

Los honeypots son fuentes de información invaluables que garantizan que las organizaciones estén bien equipadas para reaccionar en caso de acciones de un atacante. Los profesionales de la ciberseguridad pueden confiar en los honeypots para obtener información crucial relacionada con la piratería.

Los Honeypots son una herramienta esencial para las organizaciones que priorizan su ciberseguridad, ya que pueden proporcionar alertas tempranas de posibles ataques y permitir la recopilación de inteligencia vital que puede utilizarse para prevenir futuros ataques.

EXENCIÓN DE RESPONSABILIDADES: La información de este sitio web se proporciona como un comentario general del mercado y no constituye un consejo de inversión. Le animamos a que haga su propia investigación antes de invertir.

Únase a nosotros para estar al tanto de las novedades: https://linktr.ee/coincu

Annie

Noticias de Coincu