O que é o esquema criptográfico Honeypots? Como isso melhora a segurança da rede?

Honeypots são um tipo de mecanismo de segurança projetado para enganar os invasores criando uma armadilha virtual. Isso envolve a criação intencional de um sistema de computador vulnerável que os invasores possam explorar. É importante ter um bom entendimento dos honeypots para melhorar as políticas de segurança. Honeypots podem ser usados em vários recursos, incluindo software, servidores de arquivos, roteadores e muito mais.

Honeypot é uma forma de tecnologia enganosa que ajuda a identificar os padrões de comportamento dos invasores. As equipes de segurança costumam usar o honeypot para investigar violações de segurança cibernética e coletar informações sobre operações cibercriminosas. Ao utilizar honeypots, o risco de falsos positivos pode ser reduzido quando comparado com outras medidas de segurança cibernética.

Honeypot são contratos inteligentes que parecem conter uma falha de design que permite a qualquer usuário drenar o Ether do contrato (a moeda nativa do Ethereum), enviando antecipadamente uma quantidade específica de Ether para o contrato. Mas, quando o usuário tenta tirar vantagem desse aparente bug, um segundo alçapão não identificado aparece, impedindo que a drenagem do éter seja bem-sucedida. Agora me diga o que um honeypot faz.

A intenção é que o usuário ignore quaisquer indicações de que o contrato contém uma segunda vulnerabilidade em favor de se concentrar apenas no problema óbvio. Semelhante a outras formas de fraude, os ataques honeypot funcionam porque as pessoas são comumente suscetíveis ao engano. Como resultado, a ganância e as presunções das pessoas impedem-nas frequentemente de estimar com precisão o risco.

Tipo de implantação do Honeypot

Existem três tipos diferentes de métodos de implantação de honeypot disponíveis: honeypot puro, honeypots de baixa interação e honeypots de alta interação. Cada um desses métodos tem um propósito específico na detecção e prevenção de ataques cibernéticos.

Pote de mel puro: são projetados para replicar todo um sistema de produção e são de natureza muito básica. Quando ocorrer um ataque, ele será redirecionado para o honeypot. Esses honeypots não são muito sofisticados e são usados principalmente para fins de pesquisa.

Honeypot de baixa interação: imitar serviços e sistemas que atraem a atenção dos cibercriminosos. O honeypot coleta dados de invasores cegos, como worms, malware e botnets. Esses honeypots são mais eficazes que os honeypots puros e são menos complexos.

Honeypot de alta interação: são configurações complexas que parecem uma infraestrutura de produção real. Esses honeypots não restringem o nível de atividade dos invasores, o que proporciona uma solução de segurança cibernética mais ampla. No entanto, exigem maior manutenção e conhecimento, incluindo máquinas virtuais. O objetivo dos honeypots de alta interação é impedir que invasores acessem o sistema real.

É importante escolher o método correto de implantação do honeypot com base nas necessidades de segurança cibernética da organização. Os honeypots puros são úteis para fins de pesquisa, enquanto os honeypots de baixa interação são mais eficazes na detecção e prevenção de ataques. Os honeypots de alta interação fornecem a mais ampla segurança cibernética, mas exigem mais manutenção e conhecimento. No geral, os honeypots são uma ferramenta valiosa para detectar e prevenir ataques cibernéticos.

Honeypots usados para?

A implementação de honeypots é uma estratégia útil para capturar tentativas de acesso não autorizado e identificar potenciais ciberataques. Honeypots simulam partes legítimas de uma rede e atraem invasores que acreditam estar acessando sistemas reais. Isso permite que as equipes de segurança reúnam informações sobre os invasores e estudem seu comportamento.

Uma maneira de aprimorar o honeypot é usar armadilhas de spam. As armadilhas de spam são projetadas para atrair tráfego da web para endereços de e-mail e podem ser usadas em conjunto com honeypots. O Projeto Honey Pot é um exemplo de serviço que incorpora armadilhas de spam em software de sites para coletar informações sobre spammers, incluindo endereços IP, endereços de e-mail e outros endereços de sites.

As armadilhas de spam não são uma medida de segurança e podem ser usadas por qualquer pessoa para reconhecimento de rede, incluindo hackers. No entanto, as informações coletadas das armadilhas de spam podem ser úteis para identificar e prevenir spam e outras ameaças cibernéticas.

Armadilha de spam

Spam traps são ferramentas usadas por provedores de serviços de Internet para ajudar a gerenciar fraudes e bloquear spammers, tornando assim as caixas de entrada dos usuários mais seguras. Essas armadilhas criam endereços de e-mail falsos que são usados como isca para spammers. E-mails legítimos enviados para esses endereços geralmente acabam na pasta de spam.

Existem vários tipos diferentes de armadilhas de spam. Um tipo é a armadilha de digitação de nome de usuário, que detecta erros em endereços de e-mail que podem ser cometidos por humanos ou máquinas. Endereços de e-mail com erros ortográficos são um gatilho comum para esse tipo de armadilha.

Outro tipo de armadilha de spam envolve o uso de contas de e-mail expiradas. Alguns provedores podem usar contas de e-mail abandonadas que ainda estão associadas a um nome de domínio, que podem então ser usadas como armadilhas de spam.

Finalmente, alguns spammers podem comprar listas de e-mail contendo muitos endereços de e-mail inválidos, o que pode desencadear uma armadilha de spam. Como o remetente não tem autorização para enviar e-mails para esses endereços, eles podem acabar em uma lista negra e serem tratados como spammers.

As armadilhas de spam são uma ferramenta importante para os ISPs ajudarem a gerenciar spam e manter os usuários seguros. Ao detectar e bloquear spammers, eles podem ajudar a garantir que apenas e-mails legítimos cheguem às caixas de entrada dos usuários.

Benefícios dos Honeypots

A simples implantação de um honeypot na sua rede não é suficiente para garantir uma segurança abrangente. Existem vários outros controles de segurança disponíveis, incluindo sistemas de detecção de intrusões, firewalls, sistemas de prevenção de intrusões e muito mais, que você deve considerar implementar. Os benefícios dos honeypots são descritos abaixo:

- Distrai os cibercriminosos: um honeypot pode distrair os cibercriminosos e impedi-los de atacar sistemas legítimos. Quanto mais tempo eles passam no honeypot, menos recursos eles têm para atingir outras partes da sua rede.

- Fornece visibilidade: Honeypots permitem a detecção rápida de ataques. No momento em que um invasor pressiona uma tecla, alertas instantâneos são acionados e você tem a oportunidade de responder rapidamente.

- Monitora o comportamento do invasor: Honeypots podem ser usados para monitorar o comportamento do invasor e identificar vulnerabilidades. Você pode usar assinaturas publicadas para identificar o tipo de ataque que está sendo realizado.

- Testa capacidades de resposta a incidentes: Honeypots podem ser usados para testar as capacidades de resposta a incidentes da sua organização. Ao preparar sua equipe para tomar as contramedidas apropriadas, você pode bloquear efetivamente os invasores e impedi-los de acessar sua rede.

- Melhora a segurança geral: Honeypots podem ajudar a melhorar a segurança geral da sua empresa, esclarecendo os invasores e ajudando você a desenvolver estratégias de prevenção eficazes.

- Econômico: Honeypots são um método econômico para aumentar a segurança da rede. Eles interagem apenas quando ocorre atividade maliciosa e não requerem recursos de alto desempenho para controlar o tráfego de rede durante um ataque.

- Captura todos os tipos de atividades maliciosas: Honeypots podem capturar todos os tipos de atividades maliciosas, incluindo aquelas criptografadas.

- Coleta dados valiosos: Honeypots coletam dados de ataques, incluindo atividades não autorizadas e outras informações úteis que podem ser usadas para melhorar sua postura de segurança.

Embora os honeypots sejam uma ferramenta útil para melhorar a segurança da rede, devem ser utilizados em conjunto com outros controlos de segurança para garantir uma proteção abrangente contra ameaças cibernéticas.

Rede de mel

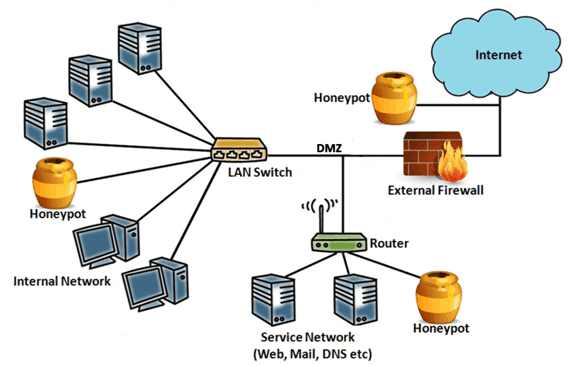

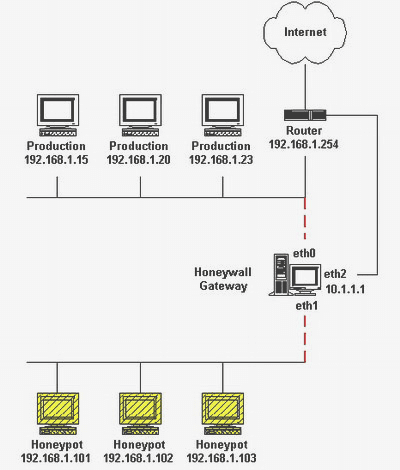

Esta honeynet inclui dois ou mais honeypots para uma rede. Quando você tiver uma rede interconectada, o honeypot será usado. Permite que a organização rastreie a interação do invasor com o recurso.

Também ajuda a monitorar movimentos de intrusos na rede para que você possa interagir com vários pontos ao mesmo tempo. O objetivo principal é capturar o hacker e violar a rede com sucesso; portanto, se você tiver mais destinos de rede, poderá ser mais convincente para o invasor.

A tecnologia Deception é a implementação mais complexa para os honeypots e também para uma honeynet. Freqüentemente, ele vem com outras tecnologias, como firewalls de próxima geração, gateways da Web seguros e IDSes. Esta tecnologia inclui recursos automatizados onde o honeypot pode responder em tempo real a possíveis invasores.

Uma rede composta por dois ou mais honeypots é chamada de honeynet. Ter uma rede honeypot conectada tem certas vantagens. As empresas podem monitorar como um intruso interage com um único recurso ou ponto de rede, se move através de pontos da rede e interage com vários pontos simultaneamente.

Para aumentar o realismo da configuração, pretende-se convencer os hackers de que penetraram com sucesso na rede. A tecnologia Deception refere-se a honeypots e honeynets com implementações mais sofisticadas, como firewalls de próxima geração, sistemas de detecção de intrusões (IDSes) e gateways web seguros. Um sistema ou software conhecido como sistema de detecção de intrusões fica atento a atividades maliciosas ou violações de políticas de rede. Um honeypot pode reagir a possíveis invasores em tempo real graças aos recursos de tecnologia de fraude automatizada.

O Honeypot pode ajudar as empresas a ficarem atentas ao ambiente de risco em constante mudança à medida que novas ameaças cibernéticas aparecem. Embora seja difícil prever e impedir cada ataque, os honeypots fornecem informações essenciais para garantir que uma organização esteja pronta e são, sem dúvida, a melhor maneira de capturar um invasor em flagrante. Eles também são um recurso útil para especialistas em segurança cibernética.

Conclusão

A implementação de um honeypot pode ajudar as organizações a mitigar os riscos representados por um cenário de ameaças em constante evolução. Embora prever ataques seja quase impossível, os honeypots podem ajudar na prevenção de vários ataques.

Honeypots são fontes valiosas de informações que garantem que as organizações estejam bem equipadas para reagir no caso de ações de um invasor. Os profissionais de segurança cibernética podem contar com honeypots para obter informações cruciais relacionadas a hackers.

Os honeypots são uma ferramenta essencial para as organizações que priorizam a sua segurança cibernética, pois podem fornecer avisos antecipados de potenciais ataques e permitir a recolha de informações vitais que podem ser utilizadas para prevenir ataques futuros.

AVISO LEGAL: As informações neste site são fornecidas como comentários gerais do mercado e não constituem aconselhamento de investimento. Nós encorajamos você a fazer sua própria pesquisa antes de investir.

Junte-se a nós para acompanhar as novidades: https://linktr.ee/coincu

Annie

Notícias Coincu